FlyTrap, el falso cup車n de Netflix que roba cuentas Android de Facebook

El troyano Android est芍 presente en 140 pa赤ses y ha logrado robar cuentas de m芍s de 10.00 usuarios por todo el mundo.

Cuidado si usas Facebook y adem芍s tienes Android -y tambi谷n con los cupones de Netflix: Seg迆n la compa?赤a experta en ciberseguridad Zimperium, un nuevo troyano para Android con nombre en clave FlyTrap ha llegado a al menos 140 pa赤ses desde marzo de 2021 y se ha extendido a m芍s de 10.000 v赤ctimas a trav谷s del secuestro de redes sociales, tiendas de aplicaciones de terceros y aplicaciones cargadas lateralmente.

FlyTrap

Los equipos de investigaci車n de amenazas m車viles de zLabs de Zimperium encontraron recientemente varias aplicaciones no detectadas anteriormente utilizando el motor de malware z9 de Zimperium y la detecci車n en el dispositivo. Tras su investigaci車n forense, el equipo de zLabs determin車 que este malware previamente no detectado ※forma parte de una familia de troyanos que emplean trucos de ingenier赤a social para comprometer las cuentas de Facebook§.

S赤: Te roban la cuenta de Facebook. De acuerdo a las pruebas forenses de este malware troyano para Android -bautizado como FlyTrap por Zimperium- estas apuntan a que su origen viene de varios ※grupos maliciosos de Vietnam que ejecutan esta campa?a de secuestro de sesiones desde marzo de 2021§.

Estas aplicaciones maliciosas se distribuyeron "inicialmente tanto a trav谷s de Google Play como de tiendas de aplicaciones de terceros". Zimperium zLabs inform車 de los hallazgos a Google, que verific車 la investigaci車n proporcionada y elimin車 las aplicaciones maliciosas de la tienda Google Play. Sin embargo, estas apps contaminadas ※siguen estando disponibles en tiendas digitales de terceros§.

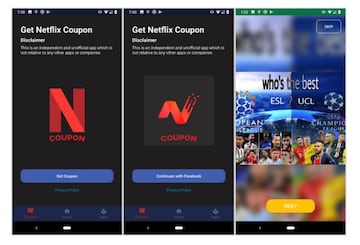

El Falso cup車n de Netflix

La aplicaci車n m車vil supone una amenaza para la identidad social de la v赤ctima al secuestrar sus cuentas de Facebook a trav谷s de un troyano que infecta su dispositivo Android. La informaci車n recopilada del dispositivo Android de la v赤ctima incluye:

- ID de Facebook

- Ubicaci車n

- Direcci車n de correo electr車nico

- Direcci車n IP

- Cookie y tokens asociados a la cuenta de Facebook

Estas sesiones de Facebook secuestradas pueden utilizarse para propagar el malware abusando de la credibilidad social de la v赤ctima a trav谷s de mensajes personales con enlaces al troyano, as赤 como lanzando propaganda o campa?as de desinformaci車n utilizando los datos de geolocalizaci車n de la v赤ctima.

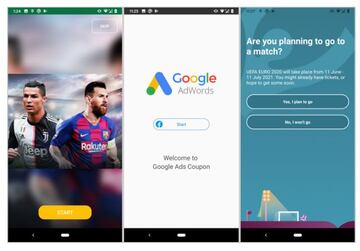

?C車mo funciona el troyano FlyTrap? Los autores del malware utilizaron varios temas que los usuarios encontrar赤an atractivos y muy de ingenier赤a social, como:

- C車digos de cupones gratuitos de Netflix

- C車digos de cupones de Google AdWords

- La votaci車n del mejor equipo o jugador de f迆tbol

Inicialmente disponible en Google Play y en tiendas de terceros, la aplicaci車n enga?aba a los usuarios para que la descargaran y confiaran en ella con dise?os de alta calidad e ingenier赤a social. Tras la instalaci車n, la aplicaci車n maliciosa muestra p芍ginas que atraen al usuario y le piden una respuesta, como las que se muestran a continuaci車n.

10 v赤ctimas en 144 pa赤ses

El enga?o contin迆a hasta que al usuario se le muestra la p芍gina de inicio de sesi車n de Facebook y se le pide que inicie sesi車n en su cuenta para emitir su voto o recoger el c車digo del cup車n o los cr谷ditos. Todo esto no es m芍s que otro truco para enga?ar al usuario, ya que no se genera ning迆n c車digo de voto o cup車n real. En su lugar, la pantalla final trata de justificar el falso c車digo del cup車n mostrando un mensaje que dice que "El cup車n ha caducado despu谷s del canjeo y antes del gasto".

La base de datos expuesta contiene la informaci車n de geolocalizaci車n de varios miles de v赤ctimas, a partir de la cual se gener車 el mapa victimol車gico que se muestra a continuaci車n. El equipo de Zimperium zLabs encontr車 m芍s de 10.000 v赤ctimas en 144 pa赤ses hasta la fecha, lo que ilustra el impacto de la campa?a de ingenier赤a social.