El grave fallo en las tarjetas VISA con chip: pagar sin PIN sin l¨ªmite

Unos investigadores han descubierto el problema, aunque seg¨²n Visa nadie ha reportado ning¨²n fraude.

Aunque mucha gente se ha pasado ya a eso de pagar con el m¨®vil, todav¨ªa hay un enorme n¨²mero que siguen usando las cl¨¢sicas tarjetas de cr¨¦dito, que se renovaron pasando de la arcaica banda magn¨¦tica al m¨¢s c¨®modo sistema del chip o ¡®pago sin contacto¡¯. Pero si tienes una tarjeta VISA de este tipo cuidado, porque el protocolo de pagos sin contacto de las tarjetas bancarias Visa contiene un fallo de seguridad que permite que los delincuentes lleven a cabo pagos mediante este sistema sin utilizar el c¨®digo PIN para cantidades superiores al l¨ªmite establecido.

El fallo de seguridad de las contactless de VISA??

Un equipo de investigadores del Instituto Federal de Tecnolog¨ªa Suizo en Z¨²rich (ETH Z¨²rich) ha descubierto una vulnerabilidad en el protocolo EMV para realizar pagos contactless de Visa que podr¨ªa permitir a los atacantes realizar ataques de omisi¨®n de PIN y cometer fraude con tarjetas de cr¨¦dito.

A modo de contexto, normalmente existe un l¨ªmite en la cantidad que se puede pagar usando una tarjeta contactless que permite realizar pago sin contacto. Una vez que se supera el l¨ªmite, el terminal de la tarjeta solicitar¨¢ la verificaci¨®n del titular de la tarjeta, quien deber¨¢ escribir un PIN.

Sin embargo, la nueva investigaci¨®n, titulada ¡®The EMV Standard: Break, Fix, Verify¡®, demuestra que un delincuente que tiene en sus manos una tarjeta de cr¨¦dito ¡°podr¨ªa explotar la vulnerabilidad para realizar compras fraudulentas sin tener que ingresar el PIN incluso en los casos en que la cantidad excedi¨® el l¨ªmite¡±.

Vulnerabilidad en las contactless

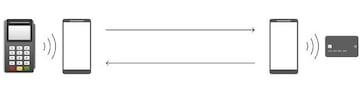

El equipo de ciberexpertos demostr¨® c¨®mo se puede llevar a cabo el ataque utilizando dos tel¨¦fonos Android, una tarjeta de cr¨¦dito que permita realizar pago sin contacto y una aplicaci¨®n de prueba de concepto para Android que desarrollaron especialmente para este prop¨®sito.

¡°El tel¨¦fono cerca del terminal de pago es el dispositivo emulador de tarjeta del atacante ,y el tel¨¦fono cerca de la tarjeta de la v¨ªctima es el dispositivo emulador del POS del atacante. Los dispositivos del atacante se comunican entre s¨ª a trav¨¦s de Wi-Fi, y con el terminal y la tarjeta a trav¨¦s de NFC¡±, explican desde ETH Z¨²rich, en un post del blog de seguridad de ESET.

Su aplicaci¨®n no necesita ning¨²n privilegio root o hack especial para Android para funcionar, y el ataque consiste en ¡°una modificaci¨®n del CTQ (Card Transaction Qualifiers), que es un objeto de datos de la tarjeta, antes de entregarlo al terminal¡±. La modificaci¨®n indica al terminal que no se necesita una verificaci¨®n de PIN y que el titular de la tarjeta ya hab¨ªa sido verificado en el dispositivo del consumidor.

Los investigadores probaron su ataque de omisi¨®n de PIN en uno de los seis protocolos EMV para pago sin contacto que hay -cada protocolo corresponde a una marca diferente, como es Mastercard, Visa, American Express, JCB, Discover, UnionPay. En este caso se realiz¨® la prueba de omisi¨®n de PIN en el de VISA, aunque tambi¨¦n podr¨ªa aplicarse a los protocolos Discover y UnionPay -que no fueron usados en el test.

Demostrando el fallo en tiendas reales

EMV, el protocolo est¨¢ndar internacional para el pago con tarjeta inteligente desarrollado por Europay, Mastercard y Visa, ¡°previenen la falsificaci¨®n utilizando un c¨®digo de un solo uso que evita que los datos comprometidos se vuelvan a utilizar para el hurto¡±, y se usa en m¨¢s de 9.000 millones de tarjetas en todo el mundo. A diciembre de 2019, m¨¢s del 80% de las transacciones que actualmente se realizan con tarjeta a nivel mundial utilizan este protocolo.

Por ello, ETH Z¨²rich no solo prob¨® el ataque en condiciones de laboratorio, sino que pudieron ¡°llevarlo a cabo en tiendas reales con ¨¦xito, utilizando tarjetas Visa Credit, Visa Electron y V Pay¡±. Y de hecho, para estar seguros usaron sus propias tarjetas de cr¨¦dito para la prueba.

El equipo tambi¨¦n se?al¨® que ser¨ªa dif¨ªcil para un cajero darse cuenta de que algo fuera de lo normal estaba en marcha, ya que se ha convertido en algo habitual que los clientes prefieran pagar por sus productos utilizando sus smartphones.

Las investigaciones llevadas a cabo les permiti¨® tambi¨¦n descubrir otra vulnerabilidad, la cual involucra transacciones sin contacto realizadas offline, ya sea con una tarjeta Visa o una tarjeta Mastercard antigua. Durante este ataque, el ciberdelincuente modifica los datos producidos por la tarjeta denominados ¡®Criptograma de transacci¨®n¡¯ antes de que sean enviados al terminal.

Sin embargo, estos datos no pueden ser verificados por el terminal, sino solo por el emisor de la tarjeta, es decir, el banco. Entonces, para cuando eso ocurre, el ladr¨®n est¨¢ disfrutando de la mercader¨ªa en su mano. Por razones ¨¦ticas, ¡°el equipo no prob¨® este ataque en terminales reales¡±, aunque por supuesto ¡°notific¨® a Visa sobre sus descubrimientos¡±.

La respuesta de Visa: Ning¨²n fraude registrado

24 horas despu¨¦s de conocerse esto, la compa?¨ªa Visa se ha pronunciado al fallo de seguridad, reconociendo que existe como leemos en Europa Press: "En Visa nos tomamos muy en serio todas las posibles amenazas en la seguridad de los pagos. En este sentido, apreciamos los esfuerzos acad¨¦micos y de la industria en reforzar el ecosistema de pagos¡±.

??Los consumidores "pueden seguir haciendo uso de sus tarjetas Visa con total confianza", ha defendido Visa, que ha valorado que los escenarios propuestos por los investigadores "pueden ser razonables para realizar simulaciones, pero han demostrado ser poco pr¨¢cticos a la hora ser usados por estafadores en el mundo real".

"La realidad es que, en todo ese tiempo, no se han reportado estos modelos de fraude en la pr¨¢ctica. Las tarjetas 'contactless son muy seguras¡±. ??