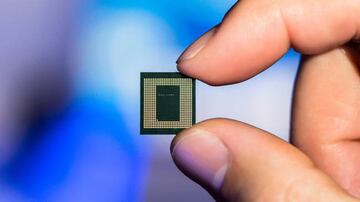

Millones de m車viles en peligro por una nueva vulnerabilidad en los chips Qualcomm

Hasta 400 vulnerabilidades han aparecido en los chips de la compa?赤a que exponen la seguridad de los smartphones.

El pasado mes de noviembre, la compa?赤a de ciberseguridad Check Point descubr赤a una vulnerabilidad cr赤tica en los procesadores de Qualcomm. Y dada su extensi車n entre los fabricantes Android, esto significa que que afectaba a casi la mitad de los m車viles del mundo. La vulnerabilidad se encontraba presente en Qualcomm TrustZone, una extensi車n de seguridad utilizada en los microprocesadores Corex-A de ARM, utilizados en un amplio n迆mero de sus procesadores para m車viles incluyendo tablets tambi谷n.

400 vulnerabilidades nuevas

9 meses despu谷s, la misma compa?赤a Check Point ha descubierto 400 vulnerabilidades presentes en los procesadores de Qualcomm para smartphones que se han considerado como "cr赤ticas" y que exponen a los usuarios de los dispositivos a ser espiados. Qualcomm, una de las mayores proveedoras mundiales de chips para dispositivos, constituye m芍s del 40% del mercado de la telefon赤a m車vil, incluyendo smartphones de alta gama de marcas como Google, Samsung, LG, Xiaomi, OnePlus y m芍s.

Una de las soluciones de terceros m芍s comunes en el mundo del hardware de m車viles es la unidad de Procesador de Se?al Digital, com迆nmente conocida como chips DSP. Un DSP es un sistema en un chip que tiene hardware y software dise?ado para optimizar y habilitar cada 芍rea de uso en el dispositivo mismo, incluyendo:

- Capacidades de carga (como las caracter赤sticas de "carga r芍pida")

- Experiencias multimedia, por ejemplo, video, captura de alta definici車n, habilidades avanzadas de AR

- Varias caracter赤sticas de audio

En pocas palabras, "un DSP es una computadora completa en un solo chip" - y casi cualquier tel谷fono moderno incluye al menos uno de estos chips. En una reciente investigaci車n llamada Aquiles, Check Point descubri車 m芍s de 400 piezas de c車digo vulnerables dentro del chip DSP. Vulnerabilidades que podr赤an provocar lo siguiente en los usuarios de tel谷fonos con el chip afectado:

- Los atacantes pueden convertir el tel谷fono en una perfecta herramienta de espionaje, sin necesidad de que el usuario interact迆e con 谷l. La informaci車n que se puede extraer del tel谷fono incluye fotos, v赤deos, grabaci車n de llamadas, datos del micr車fono en tiempo real, datos del GPS y de localizaci車n, etc.

- Los atacantes pueden hacer que el tel谷fono m車vil no responda constantemente, haciendo que toda la informaci車n almacenada en este tel谷fono no est谷 disponible permanentemente. Esto incluyendo fotos, v赤deos, datos de contacto, etc. En otras palabras, un ataque DDoS dirigido de denegaci車n de servicio.

- El malware y otros c車digos maliciosos pueden ocultar completamente sus actividades y volverse inamovibles.

?La Caja Negra de un smartphone

Si bien los chips DSP ofrecen "una soluci車n relativamente econ車mica que permite a los tel谷fonos m車viles ofrecer a los usuarios finales m芍s funcionalidad y permitir caracter赤sticas innovadoras, tienen un costo", estos chips introducen una nueva superficie de ataque y puntos d谷biles a estos dispositivos m車viles. Los chips DSP son mucho m芍s vulnerables a los riesgos ya que se manejan como "Cajas Negras" como las de los aviones, ya que puede ser muy complejo para cualquiera que no sea su fabricante revisar su dise?o, funcionalidad o c車digo.

Debido a la naturaleza de "caja negra" de los chips DSP, solucionar estos problemas es todo un desaf赤o para los proveedores de telefon赤a m車vil , ya que deben ser abordados primero por el fabricante del chip. Seg迆n Check Point, ※gracias a nuestras metodolog赤as de investigaci車n y a las tecnolog赤as de prueba de 迆ltima generaci車n [#] nos permiti車 revisar eficazmente los controles de seguridad del chip e identificar sus puntos d谷biles§.

Por descontado ※hemos puesto al d赤a a los funcionarios gubernamentales pertinentes y a los proveedores de m車viles con los que hemos colaborado en esta investigaci車n para ayudarles a hacer que sus tel谷fonos sean m芍s seguros§. Pero ahora la pelota est芍 en el tejado de los fabricantes de m車viles, que deben dar con una soluci車n para los terminales afectados al tiempo que evitar que se repita el fallo en los nuevos smartphones que van a salir al mercado.

Seg迆n Yaniv Balmas, jefe de investigaci車n de Check Point, ※Ahora depende de marcas como Google, Samsung o Xiaomi integrar esos parches en la cadena de fabricaci車n de smartphones, lo que implica que las vulnerabilidades a迆n permanecen activas§.