El cajero de banco que usas se puede piratear en 15 minutos o menos

Unos analistas de seguridad estiman que el 85% de los cajeros que hay son vulnerables.

Incluso en esta era digital en la que vivimos y pagamos (casi) todo con la tarjeta, el m車vil o de forma online, el gesto de ir al cajero de un banco a sacar dinero sigue y seguir芍 presente. Pero, ?sabes que ese cajero en el que sacas dinero puede hackearse presencialmente o a distancia en menos de 15 minutos? S赤, exactamente. Y no es algo nuevo lo que un informe de analistas de seguridad ha descubierto, sino que el propio Servicio Secreto de los Estados Unidos lo advirti車 hace 10 meses.

Malware en cajeros desde 2009

En vez de intentar reventarlos por la fuerza bruta, desde 2009 se han visto ataques a cajeros autom芍ticos o ATM usando malware como Skimer, un virus troyano dise?ado para robar fondos y datos de tarjetas bancarias. Y desde la aparici車n de Skimer, los ataques se han multiplicado por el mundo. De hecho, seg迆n la EAST (Asociaci車n Europea para las Transacciones Seguras), en 2017 los ataques inform芍ticos a cajeros de banco se triplicaron en Europa con respecto al a?o anterior, sumando unas p谷rdidas totales de 1,52 millones de euros.

Convertido en un negocio ilegal lucrativo, la venta en foros de la Dark Web de herramientas malware como GreenDispenser, Alice, Ripper, Radpin o Ploutus, para atacar cajeros comienzan a partir de 1.500 d車lares, y aumenta seg迆n la efectividad del virus. Y de hecho estos citados aqu赤 han sido usados en hackeos de ATM. Algunos como CutletMaker, malware descubierto el a?o pasado, ha sido vendido por 5.000 d車lares y acompa?ado de instrucciones detalladas para saber c車mo usarlo contra un cajero. Y hablando de estos, el informe de esta compa?赤a revela que hasta el 85% actual de los cajeros fabricados por compa?赤as como NCR, Diebold Nixdorf o GRGBanking pueden ser hackeados f芍cilmente, tanto a distancia como presencialmente, y en 15 minutos.

Windows modo Kiosko

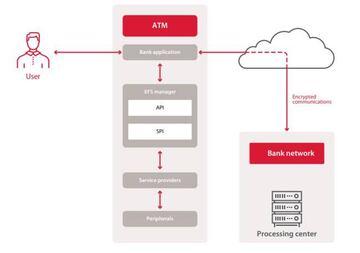

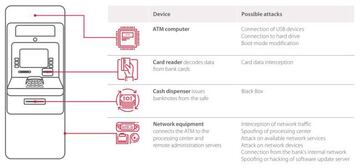

Interiormente hay dos partes separadas en un cajero ATM: la primera es una caja fuerte bien protegida que contiene el dispensador de dinero y el m車dulo para introducir dinero. La segunda es un cuerpo blindado que contiene un ordenador conectado a los elementos funcionales del cajero -lector de tarjetas, pantalla, teclado, conector del dispensador de dinero, equipamiento de red. Por muy blindado que est谷, su protecci車n es m赤nima y en muchos casos s車lo usa una puerta de pl芍stico con una cerradura simple de llaves gen谷ricas, las cuales se pueden comprar por Internet y son v芍lidas puesto que la cerradura de la puerta del cajero es la misma en todos los modelos.

Usando un Windows especial para ATM, dise?ado ex profeso para evitar modificaciones al funcionar en modo kiosko, este SO procesa la petici車n de un cliente y manda los datos a la red del Banco, que decide si autorizar el dinero o no. ?Cual es el problema? Conecta un simple USB cargado con uno de los malwares descritos arriba en el puerto PS/2 del cajero, y sacar芍s el Windows de su modo kiosko y lo tendr芍s operativo para ejecutar comandos, como extraer dinero sin l赤mite. ?C車mo accedes a dicho puerto? Abriendo la puerta con cerradura de llave g谷nerica.

Las 4 vulnerabilidades de un cajero ATM

Esta operaci車n exige estar presencialmente delante del cajero, aunque se han dado casos de hackers que se han convertido en empleados del banco que quer赤an atracar u operadores de Red, lo que les ha dado la oportunidad de hackear los ATM de manera remota, sin tener que conectar nada f赤sico. O lo que es peor: esperar a que alguien haga una operaci車n legal en el cajero y controlar los paquetes de datos que el cajero env赤a y recibe en la red del banco.

Otra lacra es que tanto el Windows que usa el ATM como sus perif谷ricos disponen de pocas medidas de protecci車n, entre ellas la autenticaci車n, y es f芍cil conectar un equipo externo no validado previamente. Seg迆n PTSecurity, las 4 vulnerabilidades de un cajero encontradas en sus an芍lisis son:

- Seguridad de Red insuficiente

- Seguridad de perif谷ricos insuficiente

- Configuraci車n inapropiada de sistemas o dispositivos

- Vulnerabilidades o configuraci車n inapropiada de Control de Aplicaciones