El m車vil nos traiciona: C車mo nos esp赤an cuando navegamos por Internet

Los navegadores web de un m車vil, la mejor forma de espiar a alguien a trav谷s de los sensores.

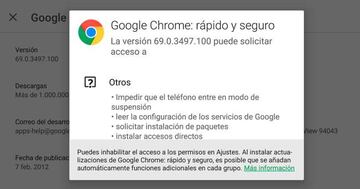

Al instalar una aplicaci車n, si esta necesita acceder a los sensores del m車vil, los permisos de la app lo especificar芍n. Esto es algo que vemos por ejemplo en las apps de Fitness, que usan elementos como el GPS o los gir車scopos. Por tanto si no le damos permiso, no pueden acceder a ello. Pero lo que un equipo de investigadores ha descubierto es que eso no sucede con los navegadores m車viles, que brindan permiso a trav谷s de ellos a las webs que visitamos para que estas accedan a los sensores.

El m車vil nos traiciona

Que un navegador web para m車viles pueda acceder a estos sensores es lo que por ejemplo permite cosas como que la web se muestre en modo paisaje cuando giramos el tel谷fono. Y el World Wide Web Consortium tiene codificado en su est芍ndar la forma en que una aplicaci車n web puede acceder a los datos de un sensor de m車vil. Pero lo que los investigadores de cuatro universidades americanas han descubierto es que estas reglas no se aplican a browsers m車viles como Chrome, Edge, Safari, Firefox, Brave, Focus, Dolphine, Opera Mini y UC Browser. Todos ellos permiten a las webs que visitas a trav谷s de ellos acceder a los sensores de movimiento, orientaci車n, proximidad y luz de tu m車vil.

El problema a?adido es que los investigadores han descubierto que de los 100.000 websites m芍s visitados en la Red, 3.695 de ellos implementan scripts que les brindan acceso a uno o varios sensores de un m車vil. Seg迆n uno de los investigadores, Nikita Borisov, ※si usas Google Maps en un navegador m車vil ver芍s un aviso Pop-up que dice &esta web quiere ver tu localizaci車n*, y es algo que puedes autorizar. Pero con los sensores de movimiento, luz y proximidad no hay notificaci車n alguna de pedir permiso al usuario [#] no hay una infraestructura de permisos※.

Solo hace falta la web adecuada para entrar

Un acceso no autorizado a estos sensores solo puede producirse cuando el usuario est芍 navegando a trav谷s de los browsers, nunca puede hacerse cuando el navegador est芍 sin usar y en segundo plano, por lo tanto no parecer赤a tan arriesgado. Pero basta una web llena de c車digo malicioso para lanzar distintos tipos de ataques al terminal aprovechando que los browsers le est芍n &abriendo la puerta* a los sensores del tel谷fono. ?C車mo? Pues usando el sensor de iluminaci車n para ver qu谷 webs visita un usuario, o los datos del sensor de movimiento como si fuera un &keylogger* y descifrar cosas como el PIN del tel谷fono y otras contrase?as.

Lo malo es que el mismo World Wide Web Consortium tiene clasificados estos accesos a los sensores como algo ※no lo suficientemente sensible como para conceder una autorizaci車n de permiso espec赤fico para el sensor§, aunque estos investigadores han demostrado que en efecto es una vulnerabilidad. S車lo el navegador Firefox es el 迆nico que ha hecho algo, desactivando por defecto el acceso al sensor de luz y de proximidad desde su actualizaci車n Firefox 60 del pasado mayo.